昨年から発生している大規模サービス不能攻撃

注: このページは当日の資料のコピーです。

オリジナルは www.e-ontap.com にあります。

本コピーでも一部のリアルタイムの図は www.e-ontap.com にリンクしており見られません。講演者の思想に基づく制限です。

中京大学工学部 鈴木常彦

Jul 2, 2024 ESD21 サイバーセキュリティシンポジウム

注: このページは当日の資料のコピーです。

オリジナルは www.e-ontap.com にあります。

中京大学工学部 鈴木常彦

Jul 2, 2024 ESD21 サイバーセキュリティシンポジウム

DDoS = Distributed Denial of Service attack (分散サービス拒否攻撃)

|

|

その他全容はこちら

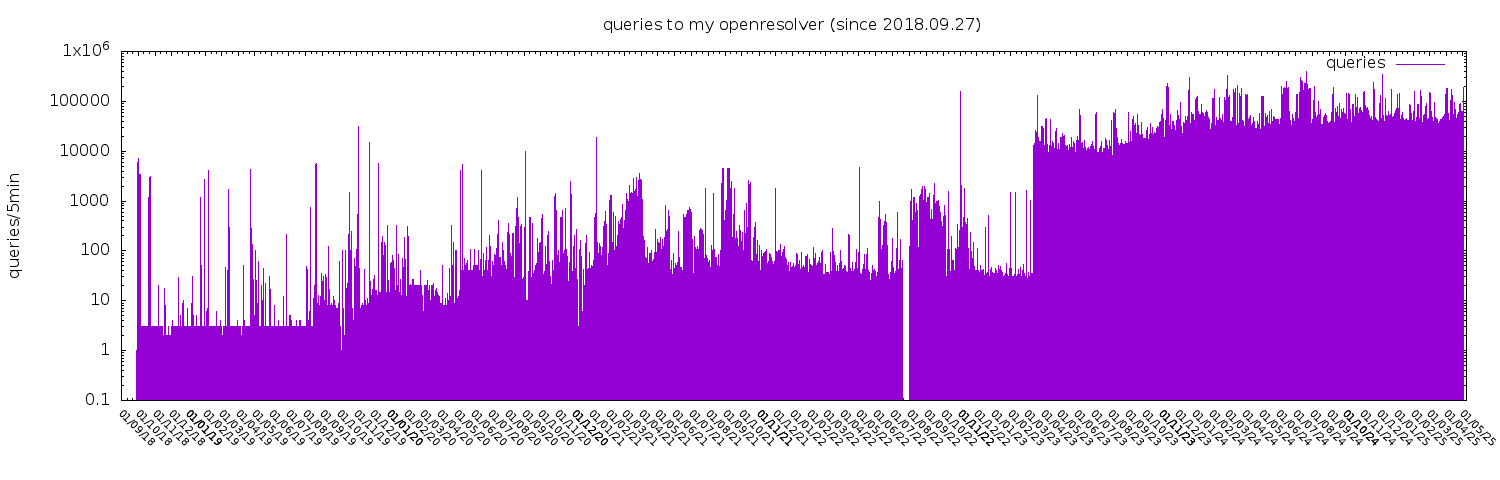

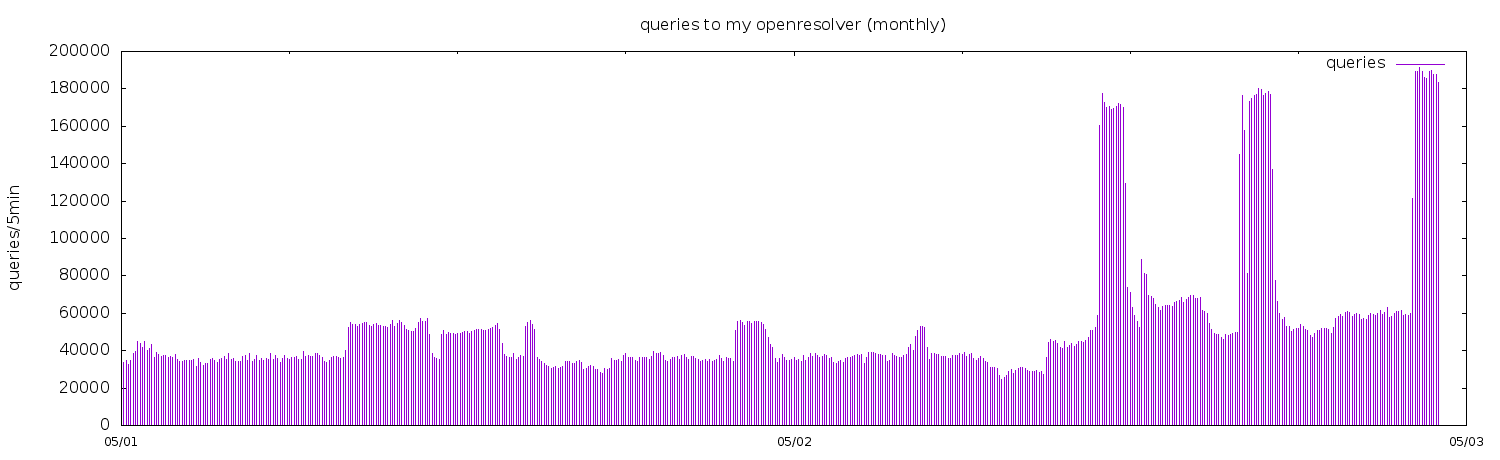

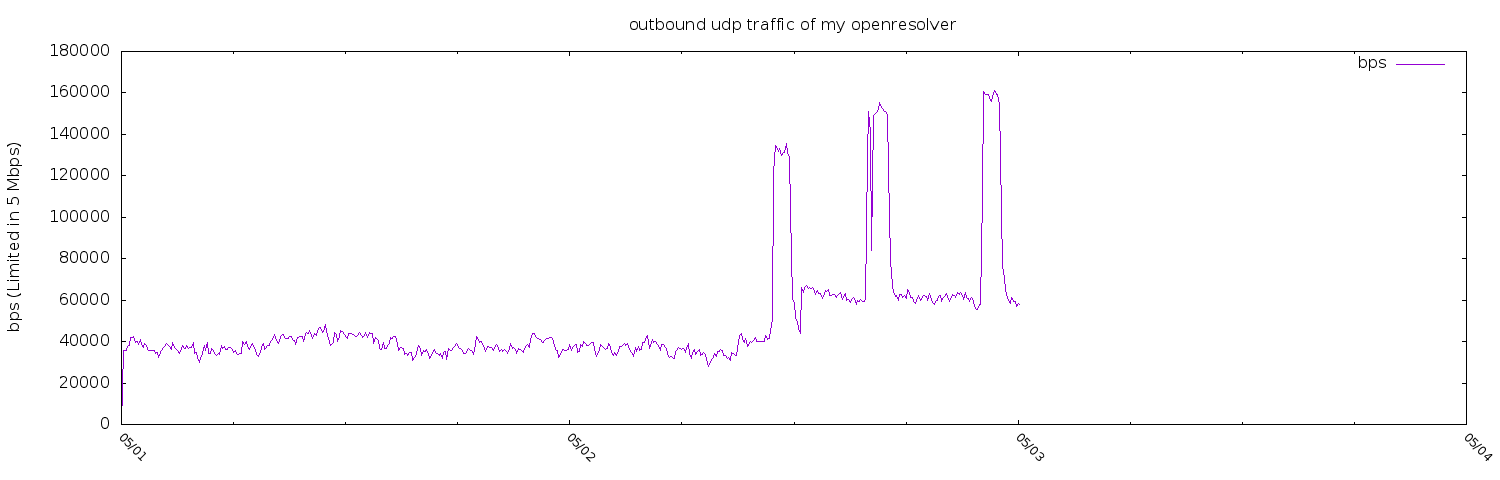

2018 年 9 月から DNS キャッシュサーバ に通信量の制限を施して囮サーバ (ハニーポット) としてのオープンリゾルバを運用

DNS 水責め (Chinese Warter Torture) の図

ログから "all servers for this domain failed, at zone ..." をカウント

Mar 13 14:34:35 query: 138.197.78.98 ncv-es-sms-nccp.kdca.go.kr. A IN Mar 13 14:34:35 error: SERVFAIL <ncv-es-sms-nccp.kdca.go.kr. A IN>: all servers for this domain failed, at zone kdca.go.kr. no server to query nameserver addresses not usable Mar 13 14:34:35 reply: 138.197.78.98 ncv-es-sms-nccp.kdca.go.kr. A IN SERVFAIL 0.000000 0 44 Mar 13 14:34:35 notice: ip_ratelimit exceeded 138.197.78.98 1 wwwrelaypocztachs.kdca.go.kr. IN A

Web への掲示

最小: 102,306 最大: 566,757 平均: 254,540 標準偏差: 110,039

最小: 707 平均: 1,982 最大: 10,116 標準偏差: 1,656

障害ゾーン総数 142,739 (うち jp は 585)

平均 250,721回/日 のレートリミットがかかった上での数字である。 ファイアウォールでカウントしたポート 53 への UDP パケット数は約 1万 / 5分 = 280万/日 (約 30 qps) であった。リミットされたクエリの約10倍が到来している。

影響のある時間帯を考慮しているようには見えない

4/13 に調査したTCP接続元を ping で継続的に死活監視

最小: 1,241 平均: 2,000 最大: 3,017 標準偏差: 484

総IPアドレス数 (2023年3月15日-5月31日) 60,335

TCP 3,862 / IPアドレス総数 26,514 = 15% (5月分)

588 のTCP接続元のサンプリング分析 (4月5日) では 78% が米国の某大手データセンタ

3月22日 07:45 - 09:28 クエリ総数 1,632 (ratelimited)

6月5日 17:34 - 6月6日 01:44 クエリ総数 7,367 (ratelimited)

攻撃元はいずれも 1 IP アドレスのみで、1/4 qps (リミット前でも推定 数qps) の緩慢な攻撃であり膨大な数 (少なくとも数千) の踏み台の使用が推察される。

DDoS Victims Top 50 of Today -- Sun Jun 30 08:01:06 JST 2024

count zone time (first seen - last seen)

----------------------------------------------------------------------------------------

9962 hccc.gov.tw. Jun 30 00:00:05 - Jun 30 08:01:05

9191 ntbk.gov.tw. Jun 30 00:00:03 - Jun 30 07:11:36

8483 mountgambier.sa.gov.au. Jun 30 02:09:56 - Jun 30 08:01:04

5712 tenmak.gov.tr. Jun 30 00:00:04 - Jun 30 08:00:43

5341 bpi.pt. Jun 30 00:00:01 - Jun 30 08:01:03

5232 zafer.gov.tr. Jun 30 03:30:32 - Jun 30 08:01:04

4216 uccstggeo.t-mobile.com. Jun 30 00:00:25 - Jun 30 07:57:01

3804 atlt6.ga.comcast.net. Jun 30 00:01:02 - Jun 30 02:46:58

3598 bcdv-p.pa.comcast.net. Jun 30 05:16:33 - Jun 30 07:58:24

3524 cambriacountypa.gov. Jun 30 00:56:14 - Jun 30 03:31:40

参考: DDoS 攻撃への対策について (令和5年5月1日 警察庁サイバー警察局, 内閣サイバーセキュリティセンター)

Linux 等サーバ へのリモートログインに用いられている OpenSSH のサーバプログラム sshd に非常に危険な脆弱性が見つかり 7/1 にパッチが公開されました。攻撃プログラムの公開や攻撃らしきログがすでに観測されています。最悪サーバが管理者権限で乗っ取られます。迅速な対応が求められています。

本日の講師全員への質疑の時間をとります